អ្នកប្រើខ្លះចាប់អារម្មណ៍ក្នុងការបង្កើតបណ្តាញនិម្មិតឯកជនរវាងកុំព្យូទ័រពីរ។ ភារកិច្ចត្រូវបានសម្រេចដោយប្រើបច្ចេកវិទ្យាភីភី (បណ្តាញឯកជននិម្មិត) ។ ការតភ្ជាប់ត្រូវបានអនុវត្តតាមរយៈឧបករណ៍និងកម្មវិធីបើកឬបិទ។ បន្ទាប់ពីការតំឡើងនិងតំឡើងធាតុផ្សំទាំងអស់ដោយជោគជ័យនីតិវិធីអាចត្រូវបានចាត់ទុកថាបានបញ្ចប់ហើយការតភ្ជាប់ត្រូវបានការពារ។ បន្ទាប់យើងចង់ពិភាក្សាលម្អិតអំពីការអនុវត្តបច្ចេកវិទ្យាតាមរយៈម៉ាស៊ីនភ្ញៀវ OpenVPN នៅក្នុងប្រព័ន្ធប្រតិបត្តិការខឺណែលលីនុច។

ដំឡើង OpenVPN នៅលើលីនុច

ចាប់តាំងពីអ្នកប្រើប្រាស់ភាគច្រើនប្រើការចែកចាយដែលមានមូលដ្ឋានលើអ៊ូប៊ុនទូថ្ងៃនេះសេចក្តីណែនាំនឹងផ្អែកលើមូលដ្ឋានទាំងនេះ។ ក្នុងករណីផ្សេងទៀតអ្នកនឹងមិនកត់សំគាល់ពីភាពខុសគ្នាជាមូលដ្ឋានក្នុងការតំឡើងនិងកំណត់រចនាសម្ព័ន្ធរបស់ OpenVPN ទេលើកលែងតែអ្នកត្រូវធ្វើតាមវាក្យសម្ព័ន្ធចែកចាយដែលអ្នកអាចអាននៅក្នុងឯកសារផ្លូវការនៃប្រព័ន្ធរបស់អ្នក។ យើងស្នើឱ្យអ្នកស៊ាំនឹងខ្លួនអ្នកជាមួយនឹងដំណើរការទាំងមូលមួយជំហានម្តង ៗ ដើម្បីយល់ឱ្យបានច្បាស់អំពីសកម្មភាពនីមួយៗ។

ត្រូវប្រាកដថាពិចារណាថាមុខងាររបស់ OpenVPN កើតឡើងតាមរយៈថ្នាំងពីរ (កុំព្យួទ័រឬម៉ាស៊ីនមេ) ដែលមានន័យថាការតំឡើងនិងកំណត់រចនាសម្ព័ន្ធអនុវត្តចំពោះអ្នកចូលរួមទាំងអស់ក្នុងការភ្ជាប់។ ការណែនាំបន្ទាប់របស់យើងនឹងផ្តោតជាពិសេសទៅលើការធ្វើការជាមួយប្រភពពីរ។

ជំហានទី ១ ៈដំឡើងកម្មវិធី OpenVPN

ជាការពិតអ្នកគួរតែចាប់ផ្តើមដោយបន្ថែមបណ្ណាល័យចាំបាច់ទាំងអស់ទៅកុំព្យូទ័រ។ ត្រៀមខ្លួនសម្រាប់ការពិតដែលថាប្រព័ន្ធប្រតិបត្តិការដែលភ្ជាប់មកជាមួយទាំងស្រុងនឹងត្រូវបានប្រើដើម្បីបំពេញភារកិច្ច។ "ស្ថានីយ".

- បើកម៉ឺនុយហើយបើកដំណើរការកុងសូល។ អ្នកក៏អាចធ្វើដូច្នេះបានដោយចុចបន្សំគ្រាប់ចុច។ បញ្ជា (Ctrl) + ជំនួស + T.

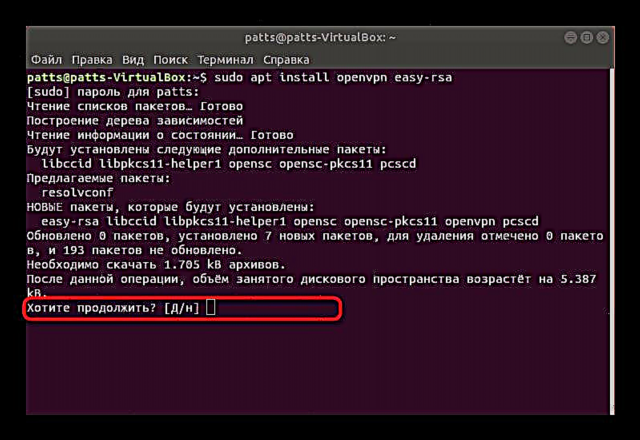

- ចុះឈ្មោះបញ្ជា

sudo apt ដំឡើង openvpn easy-rsaដើម្បីដំឡើងឃ្លាំងចាំបាច់ទាំងអស់។ បន្ទាប់ពីចូលហើយចុចលើ បញ្ចូល. - បញ្ជាក់ពាក្យសម្ងាត់សម្រាប់គណនីអ្នកប្រើជាន់ខ្ពស់។ តួអក្សរកំឡុងពេលវាយមិនត្រូវបានបង្ហាញនៅក្នុងវាលទេ។

- បញ្ជាក់ការបន្ថែមឯកសារថ្មីដោយជ្រើសរើសជម្រើសសមស្រប។

បន្តទៅជំហានបន្ទាប់តែនៅពេលការតំឡើងត្រូវបានធ្វើនៅលើឧបករណ៍ទាំងពីរ។

ជំហានទី ២ ៈការបង្កើតនិងកំណត់រចនាសម្ព័ន្ធសិទ្ធិអំណាចវិញ្ញាបនប័ត្រ

មជ្ឈមណ្ឌលបញ្ជាក់គឺទទួលខុសត្រូវក្នុងការត្រួតពិនិត្យសោសាធារណៈនិងផ្តល់នូវការអ៊ិនគ្រីបដ៏រឹងមាំ។ វាត្រូវបានបង្កើតនៅលើឧបករណ៍ដែលអ្នកប្រើផ្សេងទៀតនឹងភ្ជាប់ដូច្នេះបើកកុងសូលនៅលើកុំព្យូទ័រដែលចង់បានហើយធ្វើតាមជំហានទាំងនេះ:

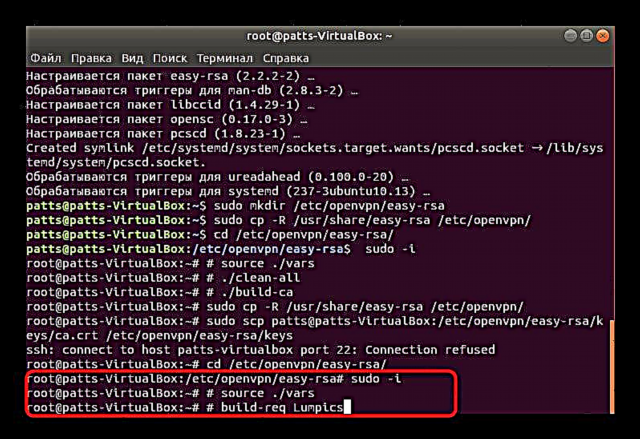

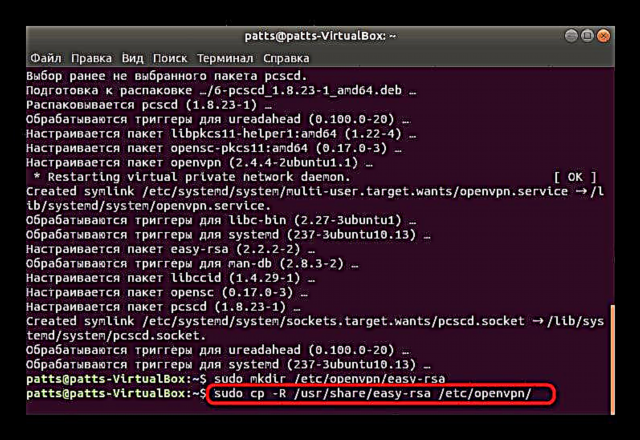

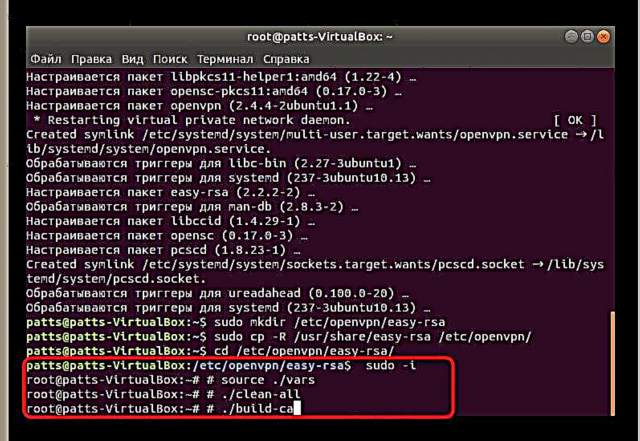

- ដំបូងថតត្រូវបានបង្កើតឡើងដើម្បីរក្សាទុកកូនសោទាំងអស់។ អ្នកអាចដាក់វានៅគ្រប់ទីកន្លែងប៉ុន្តែវាជាការប្រសើរក្នុងការជ្រើសរើសកន្លែងដែលមានសុវត្ថិភាព។ ប្រើពាក្យបញ្ជា

sudo mkdir / etc / openvpn / easy-rsaកន្លែងណា / etc / openvpn / easy-rsa - កន្លែងសម្រាប់បង្កើតថតឯកសារ។ - បន្ទាប់មកទៀតស្គ្រីបងាយៗត្រូវបានដាក់នៅក្នុងថតនេះហើយវាត្រូវបានធ្វើ

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - សិទ្ធិអំណាចនៃការបញ្ជាក់ត្រូវបានបង្កើតឡើងនៅក្នុងថតឯកសារបញ្ចប់។ ចូលទៅកាន់ថតនេះសិន

cd / etc / openvpn / ងាយស្រួល-rsa /. - បន្ទាប់មកបិទភ្ជាប់ពាក្យបញ្ជាខាងក្រោមទៅក្នុងទីវាល៖

ស៊ូដូ - អាយ

# ប្រភព ។/vars

# ./ កង់ឡាន

# ./build-ca

សម្រាប់ពេលនេះកុំព្យូទ័ររបស់ម៉ាស៊ីនមេអាចទុកចោលតែម្នាក់ឯងហើយផ្លាស់ទៅឧបករណ៍អតិថិជន។

ជំហានទី ៣៖ តំឡើងវិញ្ញាបនប័ត្រអតិថិជន

សេចក្តីណែនាំដែលអ្នកនឹងស្គាល់ច្បាស់ខាងក្រោមនឹងចាំបាច់ត្រូវអនុវត្តលើកុំព្យូទ័រអតិថិជននីមួយៗដើម្បីរៀបចំការភ្ជាប់ដែលមានដំណើរការត្រឹមត្រូវ។

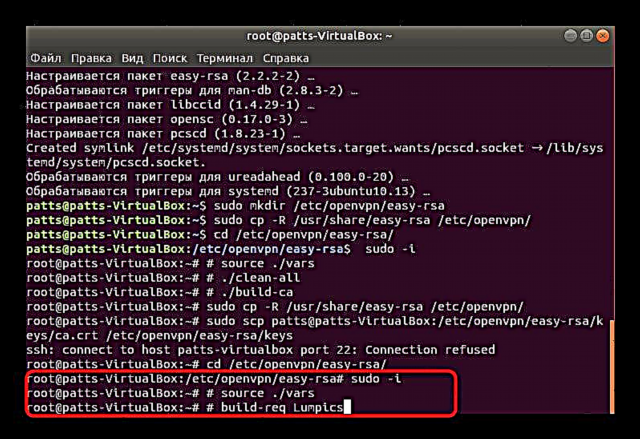

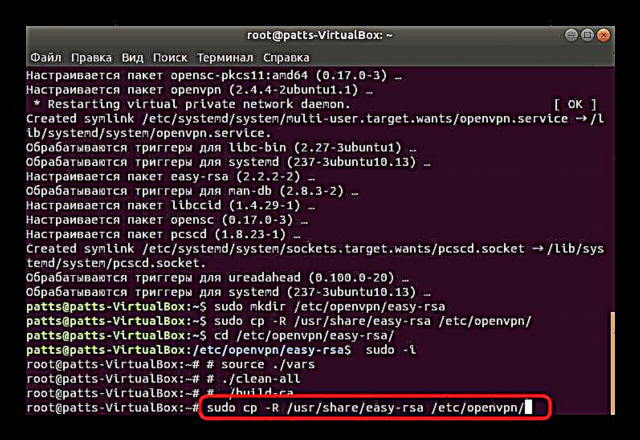

- បើកកុងសូលហើយសរសេរពាក្យបញ្ជានៅទីនោះ

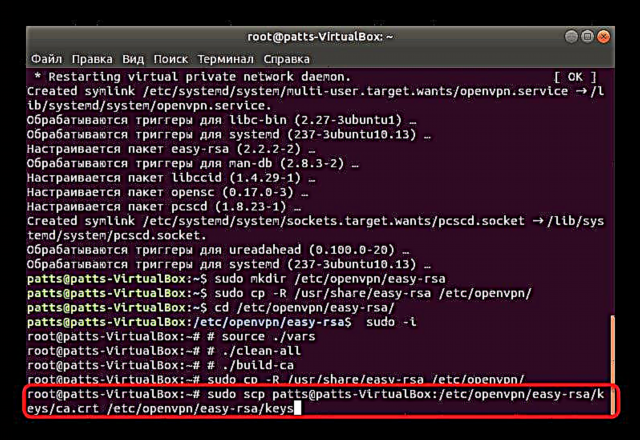

sudo cp -R / usr / share / easy-rsa / etc / openvpn /ដើម្បីចម្លងស្គ្រីបឧបករណ៍ដែលត្រូវការទាំងអស់។ - កាលពីមុនឯកសារវិញ្ញាបនបត្រដាច់ដោយឡែកមួយត្រូវបានបង្កើតនៅលើកុំព្យូទ័រម៉ាស៊ីនមេ។ ឥឡូវអ្នកត្រូវចម្លងវាហើយដាក់វានៅក្នុងថតជាមួយសមាសធាតុផ្សេងទៀត។ មធ្យោបាយងាយស្រួលបំផុតដើម្បីធ្វើដូចនេះគឺតាមរយៈក្រុម

ឈ្មោះអ្នកប្រើ sudo scp @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc / openvpn / ងាយស្រួល-rsa / កូនសោកន្លែងណា ឈ្មោះអ្នកប្រើ @ ម៉ាស៊ីន - អាស័យដ្ឋានរបស់ឧបករណ៍ដែលទាញយកមកធ្វើ។ - វានៅសល់តែដើម្បីបង្កើតកូនសោសម្ងាត់ឯកជនដូច្នេះនៅពេលក្រោយវានឹងត្រូវបានភ្ជាប់តាមរយៈវា។ ធ្វើវាដោយចូលទៅកាន់ថតផ្ទុកស្គ្រីប

cd / etc / openvpn / ងាយស្រួល-rsa /. - ដើម្បីបង្កើតឯកសារសូមប្រើពាក្យបញ្ជា៖

ស៊ូដូ - អាយ

# ប្រភព ។/vars

# ឡាក់ទិកឡាក់ទិក

ដុំពក ក្នុងករណីនេះឈ្មោះឯកសារដែលបានបញ្ជាក់។ កូនសោដែលបានបង្កើតត្រូវតែស្ថិតនៅក្នុងថតតែមួយជាមួយគ្រាប់ចុចដែលនៅសល់។

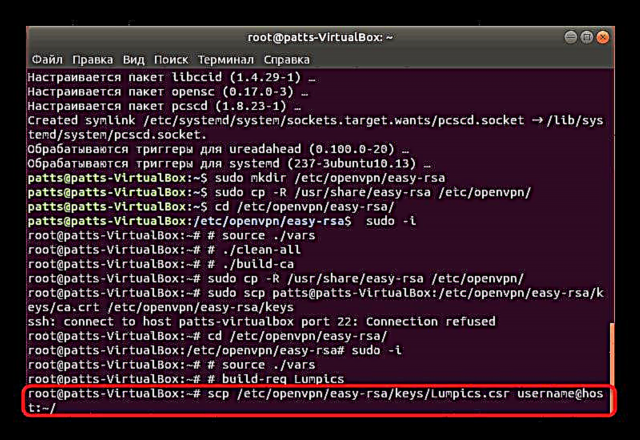

- វានៅសល់តែដើម្បីផ្ញើកូនសោចូលដំណើរការដែលត្រៀមរួចជាស្រេចទៅឧបករណ៍មេដើម្បីបញ្ជាក់ពីភាពត្រឹមត្រូវនៃការភ្ជាប់របស់វា។ នេះត្រូវបានធ្វើដោយប្រើពាក្យបញ្ជាដូចគ្នាដែលការទាញយកត្រូវបានធ្វើឡើង។ អ្នកត្រូវបញ្ចូល

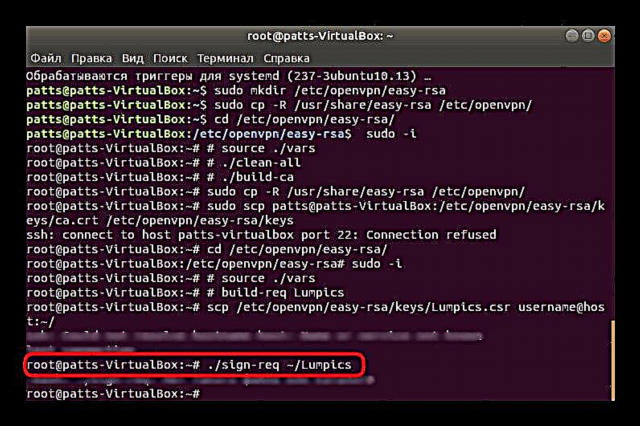

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr ឈ្មោះអ្នកប្រើ @ ម៉ាស៊ីន៖ ~ /កន្លែងណា ឈ្មោះអ្នកប្រើ @ ម៉ាស៊ីន គឺជាឈ្មោះនៃកុំព្យូទ័រដែលត្រូវផ្ញើហើយ Lumpics.csr - ឈ្មោះឯកសារដែលមានកូនសោ។ - នៅលើម៉ាស៊ីនមេកុំព្យូទ័រសូមបញ្ជាក់លេខកូដតាមរយៈ

./sign-req ~ / ដុំពកកន្លែងណា ដុំពក - ឈ្មោះឯកសារ។ បន្ទាប់ពីនោះសូមប្រគល់ឯកសារត្រឡប់មកវិញឈ្មោះអ្នកប្រើ sudo scp @ host: /home/Lumpics.crt / etc / openvpn / ងាយស្រួល-rsa / កូនសោ.

នៅលើនេះការងារបឋមទាំងអស់ត្រូវបានបញ្ចប់វានៅតែមានតែដើម្បីនាំយក OpenVPN ទៅជារដ្ឋធម្មតាហើយអ្នកអាចចាប់ផ្តើមប្រើការភ្ជាប់អ៊ីនគ្រីបឯកជនជាមួយអតិថិជនមួយឬច្រើន។

ជំហានទី ៤៖ តំឡើង OpenVPN

ការណែនាំបន្ទាប់នឹងគ្របដណ្តប់ទាំងម៉ាស៊ីនភ្ញៀវនិងម៉ាស៊ីនមេ។ យើងនឹងបែងចែកអ្វីៗគ្រប់យ៉ាងទៅតាមសកម្មភាពហើយព្រមានអំពីការផ្លាស់ប្តូរម៉ាស៊ីនដូច្នេះអ្នកគ្រាន់តែធ្វើតាមការណែនាំប៉ុណ្ណោះ។

- ដំបូងបង្កើតឯកសារកំណត់រចនាសម្ព័ន្ធនៅលើម៉ាស៊ីនមេកុំព្យូទ័រដោយប្រើពាក្យបញ្ជា

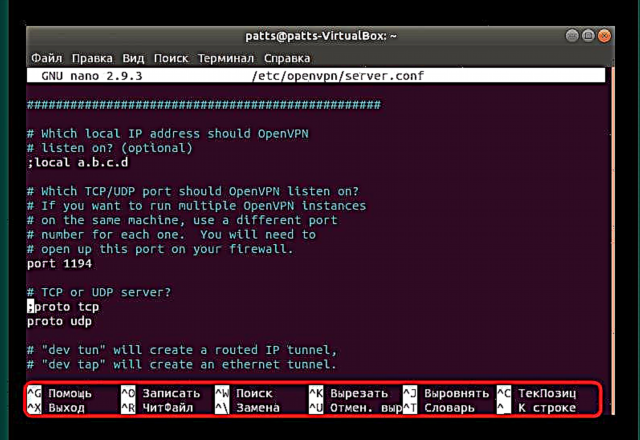

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf។ នៅពេលកំណត់រចនាសម្ព័ន្ធឧបករណ៍អតិថិជនឯកសារនេះក៏នឹងត្រូវបង្កើតដាច់ដោយឡែកដែរ។ - ពិនិត្យមើលតម្លៃលំនាំដើម។ ដូចដែលអ្នកបានឃើញកំពង់ផែនិងពិធីសារគឺដូចគ្នានឹងស្តង់ដារប៉ុន្តែមិនមានប៉ារ៉ាម៉ែត្របន្ថែមទេ។

- ដំណើរការឯកសារកំណត់រចនាសម្ព័ន្ធដែលបានបង្កើតតាមរយៈកម្មវិធីនិពន្ធ

ស៊ូដូណូណូ /etc/openvpn/server.conf. - យើងនឹងមិនចូលទៅក្នុងពត៌មានលំអិតនៃការផ្លាស់ប្តូរតម្លៃទាំងអស់ទេពីព្រោះក្នុងករណីខ្លះវាជាលក្ខណៈបុគ្គលប៉ុន្តែបន្ទាត់ស្តង់ដារនៅក្នុងឯកសារត្រូវតែមានហើយរូបភាពស្រដៀងគ្នាមើលទៅដូចនេះ:

ច្រក ១១៩៤

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

subnet topology

server ១០.៨.០.០ ២៥៥.២៥៥.២៥៥.០

ifconfig-pool- តស៊ូ ipp.txtបន្ទាប់ពីការផ្លាស់ប្តូរទាំងអស់ត្រូវបានបញ្ចប់រក្សាទុកការកំណត់ហើយបិទឯកសារ។

- ធ្វើការជាមួយផ្នែកម៉ាស៊ីនមេត្រូវបានបញ្ចប់។ ដំណើរការ OpenVPN តាមរយៈឯកសារកំណត់រចនាសម្ព័ន្ធដែលបានបង្កើត

openvpn /etc/openvpn/server.conf. - ឥលូវនេះសូមចូលទៅកាន់ឧបករណ៍អតិថិជន។ ដូចដែលបានបញ្ជាក់រួចហើយឯកសារកំណត់ក៏ត្រូវបានបង្កើតនៅទីនេះដែរប៉ុន្តែពេលនេះវាមិនត្រូវបានពន្លាទេដូច្នេះពាក្យបញ្ជាមើលទៅដូចនេះ:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - ដំណើរការឯកសារតាមរបៀបដូចបានបង្ហាញខាងលើហើយបន្ថែមបន្ទាត់ខាងក្រោម៖

អតិថិជន.

dev tun

proto udp

ពីចម្ងាយ ១៩៤.៦៧.២១៥.១២៥ ១១៩៤

គុណភាពបង្ហាញ - ព្យាយាមឡើងវិញគ្មានកំណត់

អភិជន

តស៊ូ - គន្លឹះ

តស៊ូ-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key ១

comp-lzo

កិរិយាស័ព្ទ ៣នៅពេលការកែបានបញ្ចប់បើកដំណើរការ OpenVPN៖

openvpn /etc/openvpn/client.conf. - ចុះឈ្មោះបញ្ជា

ifconfigដើម្បីធ្វើឱ្យប្រាកដថាប្រព័ន្ធនេះកំពុងធ្វើការ។ ក្នុងចំណោមតម្លៃទាំងអស់ដែលបានបង្ហាញចំណុចប្រទាក់ត្រូវតែមាន tun0.

ដើម្បីប្តូរទិសដៅចរាចរណ៍និងបើកការចូលប្រើអ៊ិនធឺរណែតសម្រាប់អតិថិជនទាំងអស់នៅលើម៉ាស៊ីនមេកុំព្យូទ័រអ្នកនឹងត្រូវធ្វើឱ្យសកម្មនូវពាក្យបញ្ជាខាងក្រោមម្តងមួយៗ។

sysctl -w net.ipv4.ip_forward = ១

iptables -A INPUT -p udp --dport ១១៩៤ -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

នៅក្នុងអត្ថបទថ្ងៃនេះអ្នកត្រូវបានណែនាំអំពីការតំឡើងនិងកំណត់រចនាសម្ព័ន្ធរបស់ OpenVPN នៅលើម៉ាស៊ីនមេនិងផ្នែកម៉ាស៊ីនភ្ញៀវ។ យើងណែនាំអ្នកឱ្យយកចិត្តទុកដាក់ចំពោះការជូនដំណឹងដែលបានបង្ហាញ "ស្ថានីយ" និងសិក្សាលេខកូដកំហុសប្រសិនបើមាន។ សកម្មភាពបែបនេះនឹងជួយជៀសវាងបញ្ហាបន្ថែមទៀតជាមួយនឹងការតភ្ជាប់ពីព្រោះដំណោះស្រាយភ្លាមៗចំពោះបញ្ហារារាំងការកើតឡើងនៃបញ្ហាផ្សេងទៀតដែលកើតឡើង។